KYBEZ: Ransomware jako kybernetická hrozba – útoky a typy

Co je ransomware?

Ransomware je typ malwaru (škodlivého softwaru), který používají kyberzločinci. Když je počítač nebo síť infikována ransomwarem, ransomware zablokuje přístup k systému nebo zašifruje jeho data. Kyberzločinci požadují od svých obětí výkupné výměnou za uvolnění dat. Na ochranu před infekcí ransomwarem se doporučuje pečlivé sledování a bezpečnostní software.

Oběti útoků malwarem mají po infekci tři možnosti: buď mohou zaplatit výkupné, pokusit se malware odstranit, nebo zařízení restartovat. Mezi vektory útoku, které vyděračské trojské koně často využívají, patří protokol vzdálené plochy, phishingové e-maily a zranitelnosti softwaru. Útok ransomwarem se tedy může zaměřit jak na jednotlivce, tak na firmy.

Podle studie IBM Security X-Force Threat Intelligence Index 2023 tvořily útoky ransomwaru v roce 2022 17 % všech kybernetických útoků.

Historie ransomwaru

První útoky ransomwaru jednoduše požadovaly výkupné výměnou za šifrovací klíč potřebný k obnovení přístupu k napadeným datům nebo používání infikovaného zařízení. Pravidelným nebo průběžným zálohováním dat mohla organizace omezit náklady způsobené těmito typy útoků ransomwaru a často se vyhnout placení výkupného.

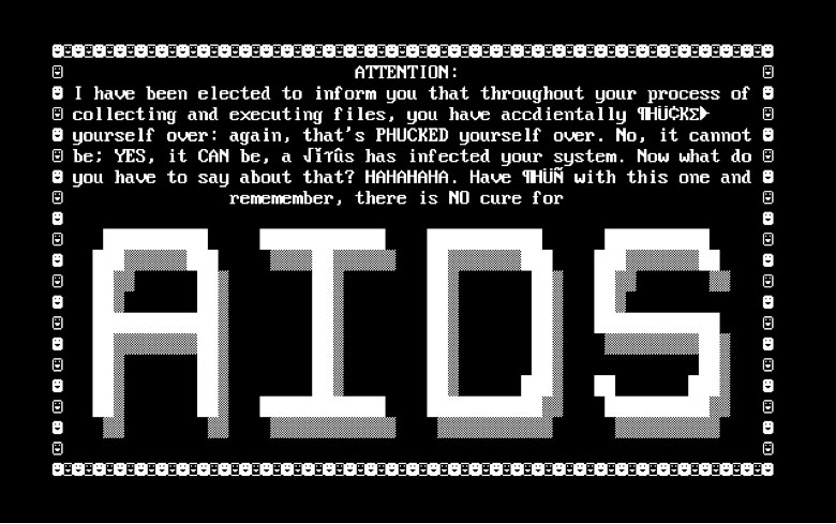

1989: Počátek ransomwaru

Po konferenci Světové zdravotnické organizace o AIDS v roce 1989 rozeslal Joseph L. Popp, biolog vystudovaný na Harvardu, účastníkům akce 20 000 disket. Na obalu bylo uvedeno, že disketa obsahuje dotazník pro zjištění pravděpodobnosti nákazy virem HIV. V té době nebylo mnoho důvodů domnívat se, že diskety byly rozeslány ve zlé víře. Koneckonců balíček pocházel od akreditovaného výzkumného pracovníka – a o ransomwaru nikdo nikdy předtím neslyšel.

Po infiltraci do systémů obětí použil malware s názvem AIDS Trojan jednoduchý symetrický šifrátor, který uživatelům zablokoval přístup k jejich souborům. Na obrazovkách uživatelů se objevila zpráva požadující zaslání 189 dolarů do poštovní schránky v Panamě výměnou za přístup k jejich souborům. Vzhledem k jednoduchosti viru IT specialisté rychle objevili dešifrovací klíč, který obětem umožnil získat přístup bez nutnosti platit výkupné.

Popp na tomto podvodu pravděpodobně nevydělal mnoho peněz – stačí si uvědomit náklady na přepravu 20 000 disků po celém světě spolu se starostmi s odesláním platby do Panamy. Jeho nápad se však nakonec vyvinul v mnohamiliardový průmysl, kvůli kterému byl nazván „otcem ransomwaru“.

2000: S rozvojem internetu se ransomware vrací

Ransomware si po Poppově trojském koni AIDS dal téměř patnáctiletou pauzu. Znovu se objevil na počátku roku 2000, kdy se internet stal běžným zbožím a e-mail se stal způsobem života. Dva z nejvýznamnějších útoků ransomwaru na počátku internetové éry byly GPCode a Archievus. Na rozdíl od většiny dnešního ransomwaru se tehdy aktéři hrozeb zaměřovali na kvantitu místo kvality, útočili na více cílů a požadovali nízké výkupné.

GPCode z roku 2004 infikoval systémy prostřednictvím škodlivých odkazů na webové stránky a podvodných e-mailů. K šifrování souborů v systémech Windows používal vlastní šifrovací algoritmus. Za dešifrovací klíč požadovali útočníci pouhých 20 dolarů. Naštěstí pro oběti bylo možné vlastní šifrovací klíč poměrně snadno prolomit.

V roce 2006, kdy se objevil Archievus, pochopili autoři ransomwaru význam silného šifrování. Byl to první kmen, který používal pokročilý 1024bitový šifrovací kód RSA. Autoři ransomwaru však nedokázali k odemknutí systémů použít různá hesla. Oběti tuto chybu objevily a Archievus upadl v nemilost. Ačkoli byly kódy GPCode a Archievus na svou dobu revoluční, podle dnešních standardů jsou „primitivní“.

Začátek roku 2010: ransomware se dostává do popředí zájmu

Počátkem roku 2010 se objevil ransomware, silnější šifrovací algoritmy a nově vytvořený koncept kryptoměn. Toto období ve vývoji ransomwaru formovalo několik variant včetně WinLock, Reveton a CryptoLocker.

V roce 2011 se objevil WinLock jako první ransomware typu locker, varianta, která oběti zcela uzamkla jejich zařízení. Tento nešifrovatelný malware infikoval uživatele prostřednictvím škodlivých webových stránek.

Reveton z roku 2012 byl prvním ransomwarem jako služba (RaaS), což byla služba pronájmu, která kyberzločincům s omezenými technickými dovednostmi poskytovala možnost zakoupit si ransomware na temném webu. Reveton zobrazoval podvodné zprávy orgánů činných v trestním řízení, které obviňovaly oběti ze spáchání trestných činů. Útočníci vyhrožovali obětem vězením, pokud nezaplatí výkupné. Počínaje útokem Reveton se možnost infikovat oběti ransomwarem dostala k masám. Reveton byl také jedním z prvních útoků ransomwaru, který požadoval platbu v bitcoinech. Kryptoměny, které se začaly používat v roce 2009, změnily hru s ransomwarem a umožnily aktérům hrozeb i obětem snadno a anonymně převádět platby výkupného.

2010s: Ransomware se s vývojem technik stává celosvětovým

V další fázi ransomwaru dochází k dalšímu zdokonalování útočných technik a k rozšíření ransomwarových útoků na globální úroveň. V roce 2016 byla Petya první variantou, která nešifrovala jednotlivé soubory, ale přepsala hlavní spouštěcí záznam a zašifrovala hlavní tabulku souborů. Tím zablokovala celý pevný disk oběti rychleji než jiné techniky ransomwaru.

O tři měsíce později byl svět vystaven viru Zcryptor, který kombinoval vlastnosti ransomwaru s červy a vytvořil hrozbu označovanou jako cryptoworm nebo ransomworm. Tato kombinace je obzvláště škodlivá díky své schopnosti nenápadně se duplikovat v celém systému a ve všech síťových zařízeních.

Nechvalně proslulý útok ransomwaru WannaCry z roku 2017 zasáhl stovky tisíc počítačů ve více než 150 zemích v různých organizacích od bank přes zdravotnická zařízení až po orgány činné v trestním řízení. Často je označován za největší ransomwarový útok v historii. WannaCry – rovněž kmen ransomwaru – se šířil prostřednictvím zranitelnosti EternalBlue, exploitu uniklého z Národní bezpečnostní agentury. Dodnes se zaměřuje na počítače používající starší verze protokolu Server Message Block – pro který společnost Microsoft vydala opravu v březnu 2017, dva měsíce před prvním útokem WannaCry.

V posledních letech se však útoky ransomwaru vyvinuly do podoby dvojitých a trojitých vyděračských útoků, které výrazně zvyšují sázky – a to i pro oběti, které důsledně udržují zálohy dat nebo zaplatí původní požadavek na výkupné. Dvojité vyděračské útoky přidávají hrozbu odcizení dat oběti a jejich úniku na internet; trojité vyděračské útoky navíc hrozí použitím odcizených dat k útoku na zákazníky nebo obchodní partnery oběti.

Ransomware a benešovská nemocnice

Benešovská nemocnice se stala v prosinci 2019 obětí útoku ransomwaru. Výsledkem tohoto útoku bylo zašifrování důležitých dat v počítačích nemocnice. Tento typ počítačového viru, známý jako ransomware, zašifruje data a následně požaduje výkupné, často v kryptoměně.

Kriminalisté Středočeského kraje se ujali vyšetřování případu a oficiálně jej uzavřeli v červenci následujícího roku 2020. Bohužel se jim i přes intenzivní snahu nepodařilo identifikovat pachatele, a případ byl proto odložen. Škoda způsobená nemocnici byla vyčíslena na více než 59 milionů korun.

Benešovská nemocnice odmítla se škůdcem komunikovat a nereagovala ani na požadavky na zaplacení výkupného. O úniku dat pacientů v důsledku tohoto útoku nemá policie žádné informace.

Kromě výkupného nemocnice utrpěla i další ztráty, mimo jiné omezení lékařských výkonů, nezískání finančních prostředků od zdravotních pojišťoven na plánovaná vyšetření a operace a ztrátu transfuzní stanice v důsledku omezení výroby a prodeje krevních derivátů. Nemocnice musela investovat značné finanční prostředky do nového bezpečnostního systému, reinstalace softwaru a obnovy systémů včetně školení personálu.

Celkově tento případ ukazuje závažné důsledky útoků ransomwaru na zdravotnická zařízení, včetně finančních ztrát a omezení poskytování zdravotní péče pacientům.

Prevence ransomwaru

Prevence útoků ransomwaru zahrnuje kombinaci technických, organizačních a vzdělávacích opatření. Zde je několik obecných tipů, jak minimalizovat riziko ransomwaru:

- Zálohujte svá data: Pravidelné zálohování dat je klíčové. Důležitá data by měla být pravidelně zálohována na oddělená úložiště a tyto zálohy by měly být testovány z hlediska obnovitelnosti.

- Aktualizace a záplaty: Udržujte všechny operační systémy, software a aplikace v aktuálním stavu. Výrobci poskytují aktualizace, které opravují známé zranitelnosti.

- Firewall a antivirový software: Používejte aktivní bránu firewall a antivirový software na ochranu před známými hrozbami.

- Školení zaměstnanců: Zajistěte zaměstnancům školení o bezpečnosti informací, včetně rozpoznávání phishingových e-mailů a nebezpečných příloh.

- Omezte přístupová práva: Přidělte přístupová práva pouze nezbytným zaměstnancům a minimalizujte je na základě odpovědnosti.

- Monitorování sítě: Pravidelně monitorujte a skenujte síť, abyste odhalili podezřelé aktivity.

- Chraňte e-maily: Používejte ochranné filtry na e-maily, které mohou zachytit potenciálně škodlivé přílohy a odkazy.

- Zakázat nepotřebné služby: Vypněte nepotřebné služby a porty na síťových zařízeních, abyste minimalizovali pravděpodobnost útoku.

- Zavedení bezpečnostních zásad: Definujte a implementujte bezpečnostní zásady, které zahrnují pravidla týkající se nakládání s daty a bezpečnostních postupů.

Ransomware je závažná kybernetická hrozba, která se v průběhu let vyvíjela a zdokonalovala své útočné metody. Tento typ malwaru, který šifruje data a požaduje výkupné, se stal globálním problémem s vážnými důsledky pro jednotlivce i organizace.

V posledních několika letech došlo k rozsáhlým a významným útokům, které postihly organizace různých velikostí a odvětví. Jedním z takových případů je útok na nemocnici v Benešově z prosince 2019. Tento incident ukazuje, jak závažné důsledky mohou mít útoky ransomwaru, včetně nejen finančních ztrát, ale také omezení lékařských postupů a dalších problémů souvisejících s bezpečností pacientů.

Prevence ransomwaru vyžaduje kombinaci technických opatření, pravidelného zálohování dat, aktualizace softwaru a bezpečnostních zásad a vzdělávání zaměstnanců.

Závažnost hrozby ransomwaru zdůrazňuje potřebu neustálého zlepšování a aktualizace bezpečnostních postupů, aby organizace byly schopny čelit neustále se vyvíjejícím kybernetickým hrozbám.

Zdroje:

- https://www.kaspersky.com/resource-center/threats/ransomware-attacks-and-types

- https://www.ibm.com/reports/threat-intelligence

- https://www.ibm.com/topics/ransomware

- https://www.cisa.gov/topics/cyber-threats-and-advisories/malware-phishing-and-ransomware

K tématu:

- Obnova organizace po ransomware útoku

- NÚKIB: Upozorňujeme na zvýšené riziko ransomwarových útoků

- NÚKIB: Ransomware: Doporučení pro mitigaci, prevenci a reakci (PDF, 23 stran)